最新型黑客勒索病毒横行

2019-8-31 | by rongchen

近日,捕获到针对国内企业的新型勒索病毒攻击事件,攻击者通过爆破获得跳板机权限后,利用全套黑客工具包对内网主机进行渗透,人工投放勒索病毒进行加密,该勒索病毒加密邮箱与后缀为硬编码的字符[[url=mailtoeAdmin@cock.li]DeAdmin@cock.li[/url]].DEADMIN”,并在勒索信息文件中自命名为DEADMINLOCKER,该勒索暂无公开解密工具。

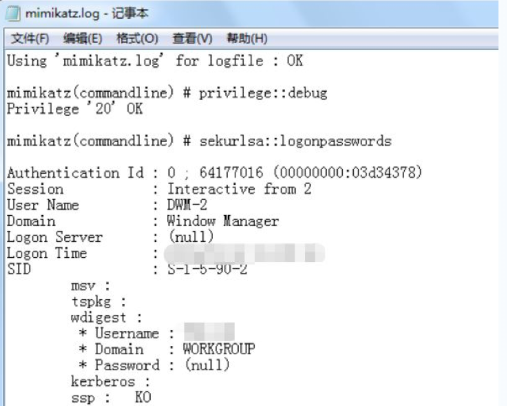

该勒索病毒主要利用全套黑客工具包对内网主机进行渗透,人工投放勒索病毒进行加密。在被勒索的主机上获取到攻击者留下的全套黑客工具包,包含从密码收集到远程登录等一系列内网渗透工具,可谓是一应俱全,其中包含较为小众的AutoMIMI、Lazy、rdp_con、gmer等工具,甚至包含名为!RDP的快捷方式,用于启动本地远程桌面连接。

密码抓取:AutoMIMI、mimi、netpass64.exe、Lazy

反杀软工具:gmer、PCHunter64、PowerTool、PowerTool_64、ProcessHacker64

2、黑客将抓取到的密码加入后续的爆破字典中,原因是管理员一般会将多个服务器的密码设置成相同的,将本机密码加入字典,可以增大爆破的成功率。

3、使用端口扫描器扫描内网中存活的IP,并筛选开放了445和3389端口的主机。

4、对于开放了3389端口的主机,黑客直接使用NLBrute进行爆破用户名和密码。

5、对于只开放了445端口的主机,黑客通过爆破的方式获取主机的账号密码。

6、然后使用psexec上传脚本至目标主机并运行,开启RDP服务。

7、获取到以上爆破成功的主机后,使用rdp_con工具进行批量连接。

RDP连接到受害主机后,黑客会上传一系列反杀软工具,kill杀毒软件,最后运行勒索病毒进行勒索,至此,整个勒索入侵的流程完成。